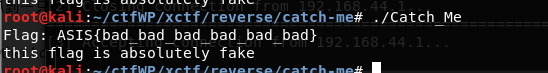

运行执行输出

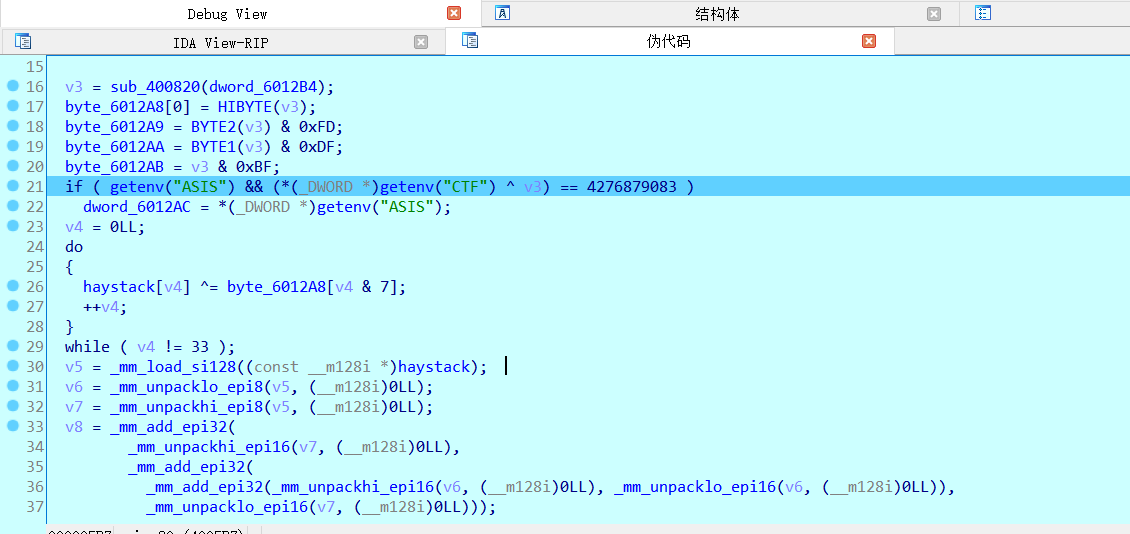

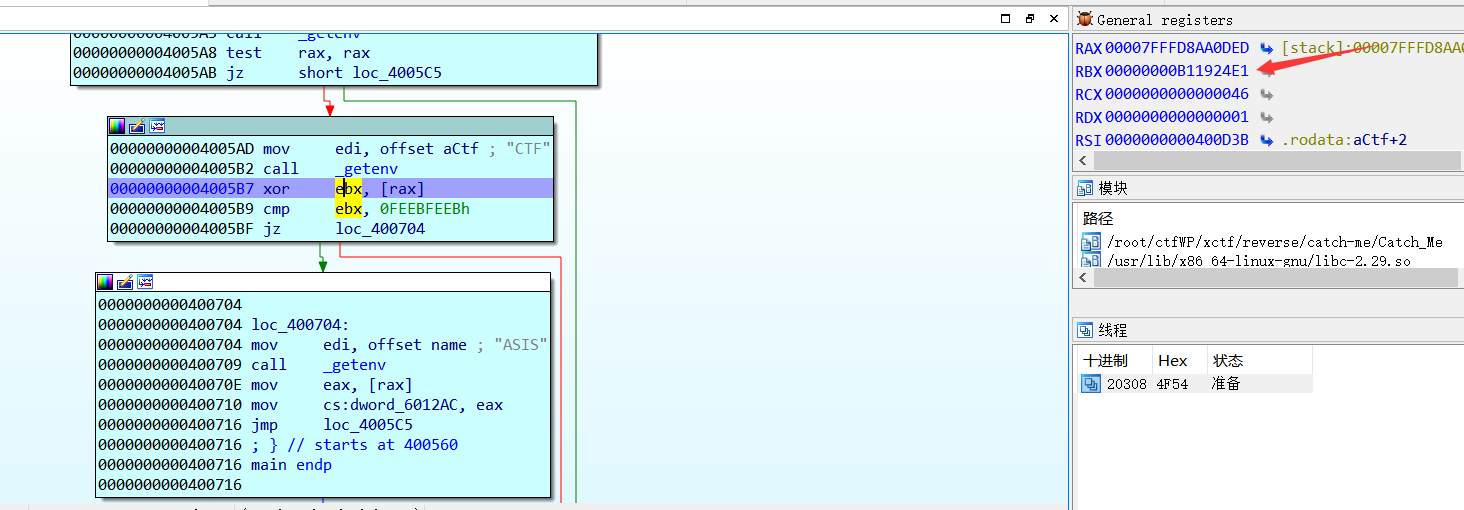

没有可输入的地方,发现代码中有getenv,获取系统环境变量,其实这个是我们需要输入的地方,根据代码来看,ASIS&&(CTF ^ v3)==4276879083才能让xor_key得到正确的值,最后才能得到正确的flag,所以动态调试获得 v3的值为 0xB11924E1

猜测ASIS和CTF为相等的值,所以ASIS等于 4276879083 ^ 0xB11924E1 = 0x4ff2da0a

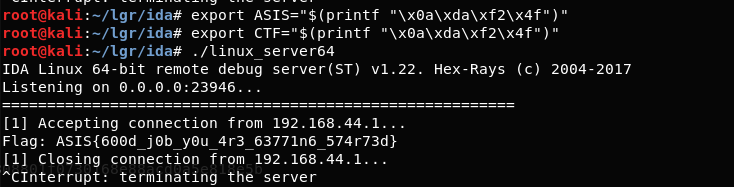

然后设置环境变量,动态调试,获取flag

ASIS{600d_j0b_y0u_4r3_63771n6_574r73d}