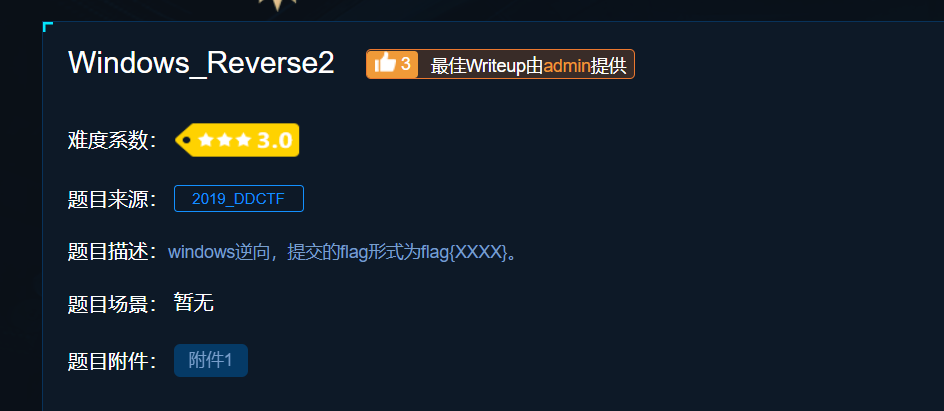

查看文件信息

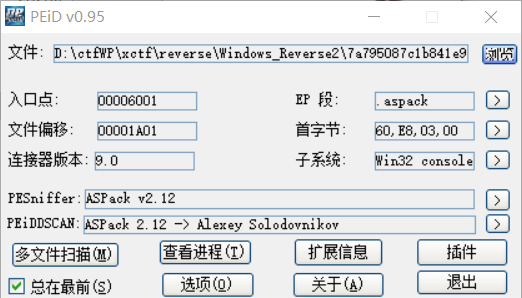

asp的壳,使用工具Aspack stripper脱壳,可以脱壳成功,虽然不能执行了,但是不影响ida反编译代码

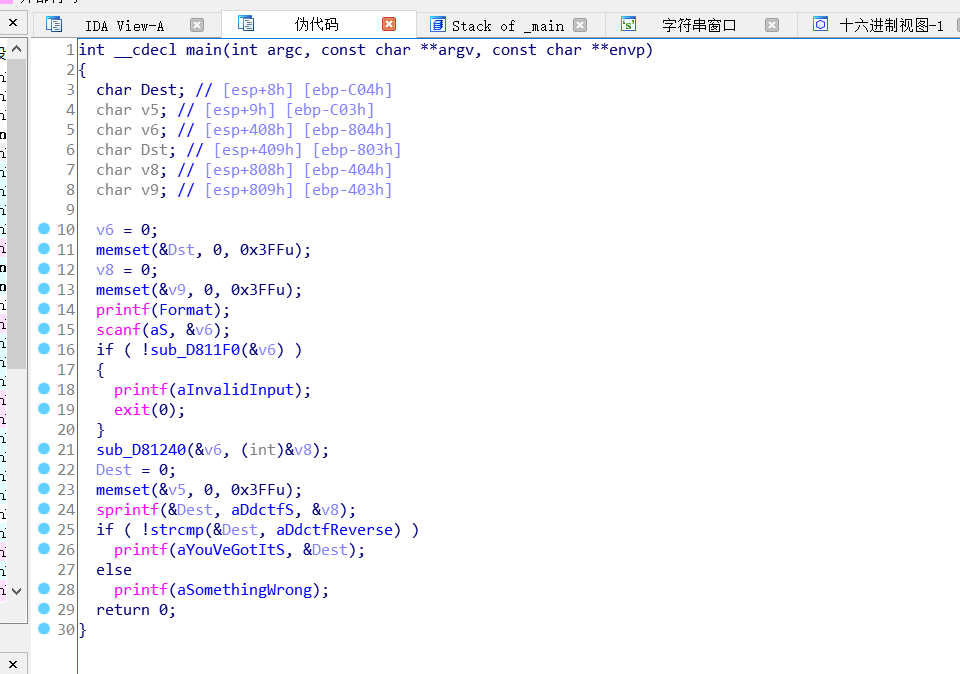

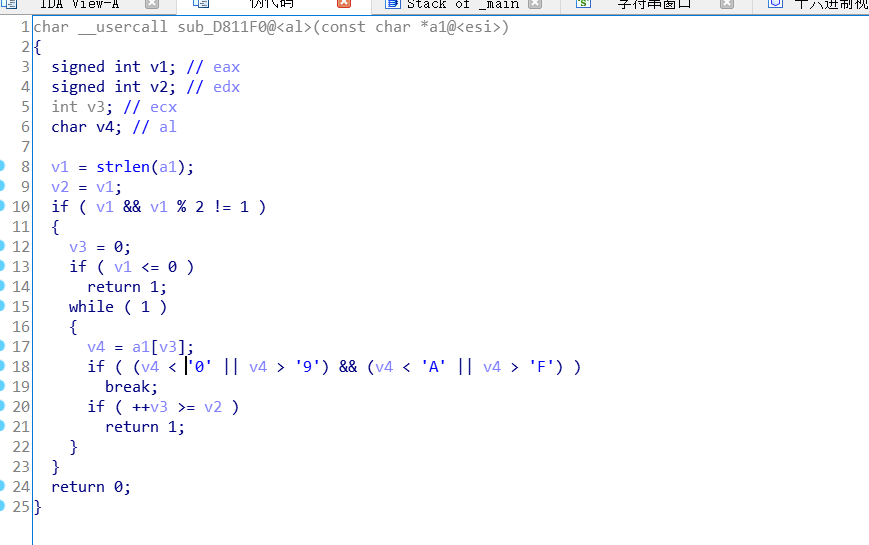

sub_D11F0是一个十六进制处理的代码,可以看出输入的是十六进制

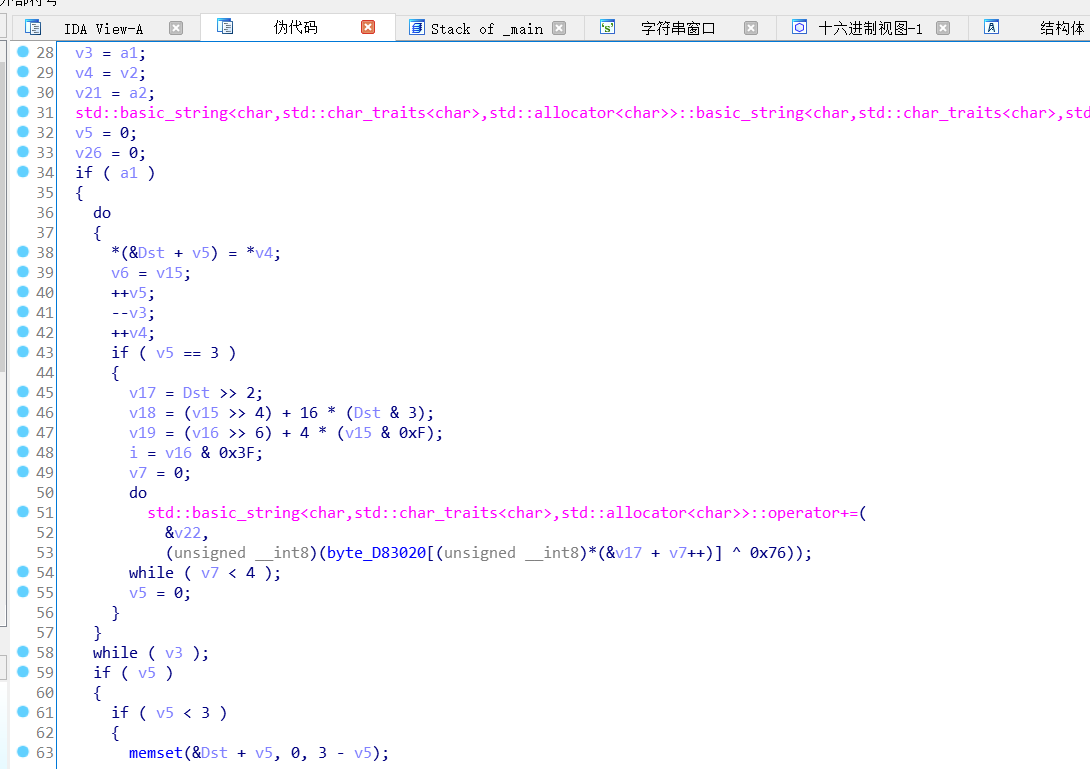

然后进行base64加密

也就是说输入的十六进制字符串进行base64加密等于reverse+,写脚本用1分钟,看源码用一小时。。。。。。。。

import base64

print base64.b64decode('reverse+').encode('hex').upper()

#ADEBDEAEC7BE