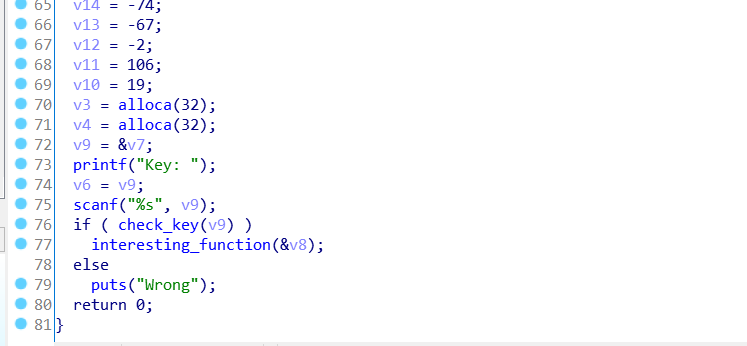

绕过check_key即可得到flag

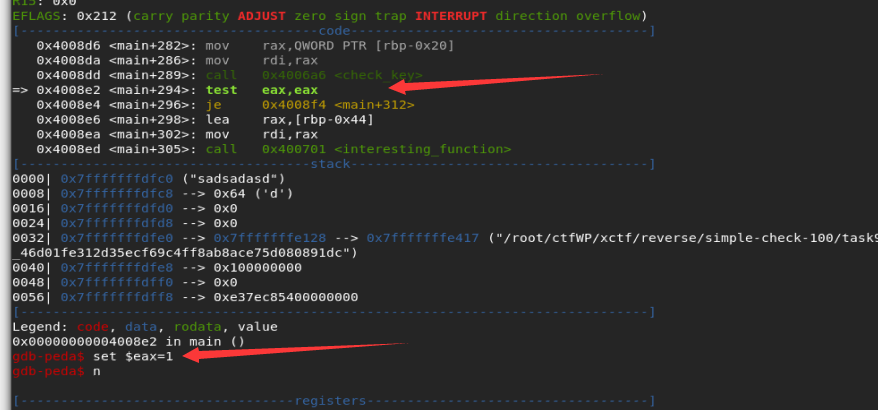

在linux下使用gdb进行调试

root@kali:~/ctfWP/xctf/reverse/simple-check-100# gdb gdb-peda$ file task9_x86_64_46d01fe312d35ecf69c4ff8ab8ace75d080891dc gdb-peda$ b main gdb-peda$ r #然后一直回车运行下一步直到check_key返回值的位置处

输入 set $eax=1 修改返回值为1,就可以跳转到正确的代码段了。

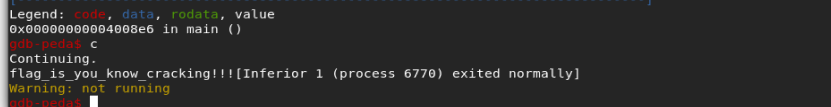

然后按c,得到flag

flag_is_you_know_cracking!!!