学到了一些动态调试技巧

使用ida加载,发现函数很少,可能加壳了

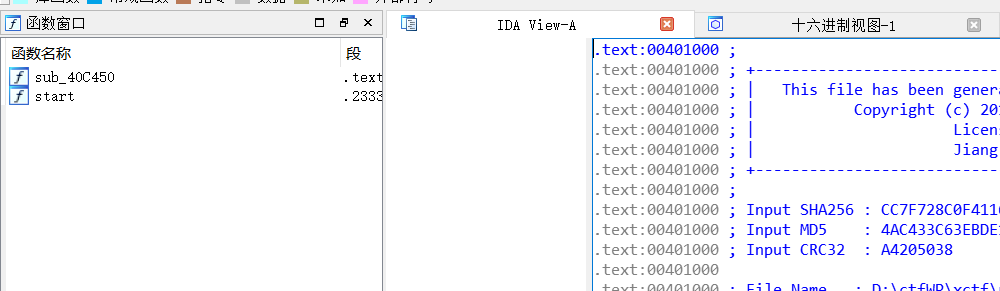

使用od载入,看到入口很像是加了壳的,在43F019处下个断点,执行到函数oep入口点处。

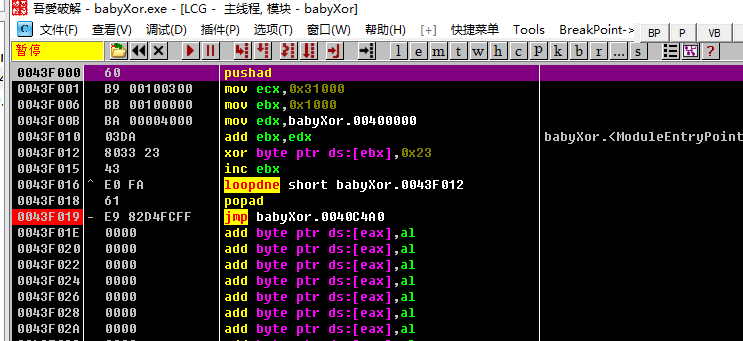

按F9,执行到接收输入处,手动点击暂停, 调试-暂停。然后选择k,查看内核

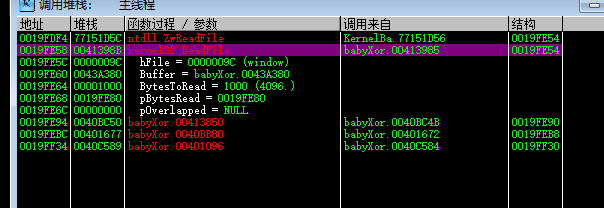

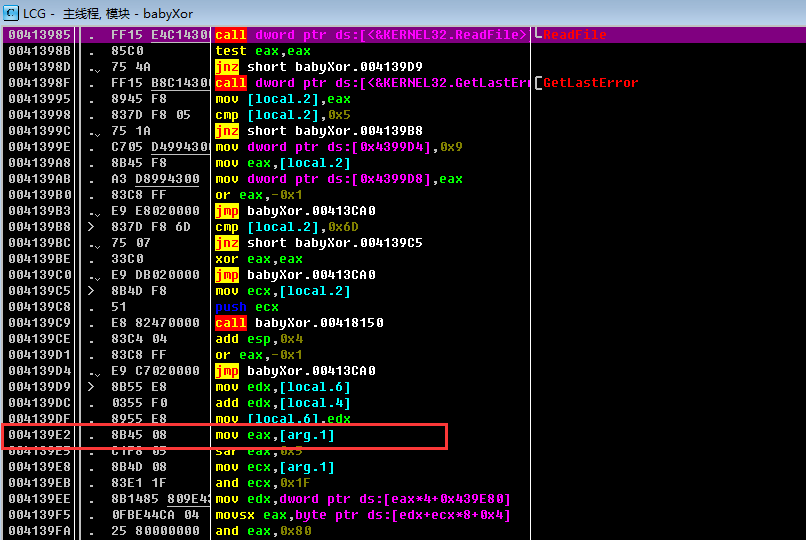

在ReadFile上右键,显示调用,返回到了主程序,可以看到接收参数的函数,在上面打个断点

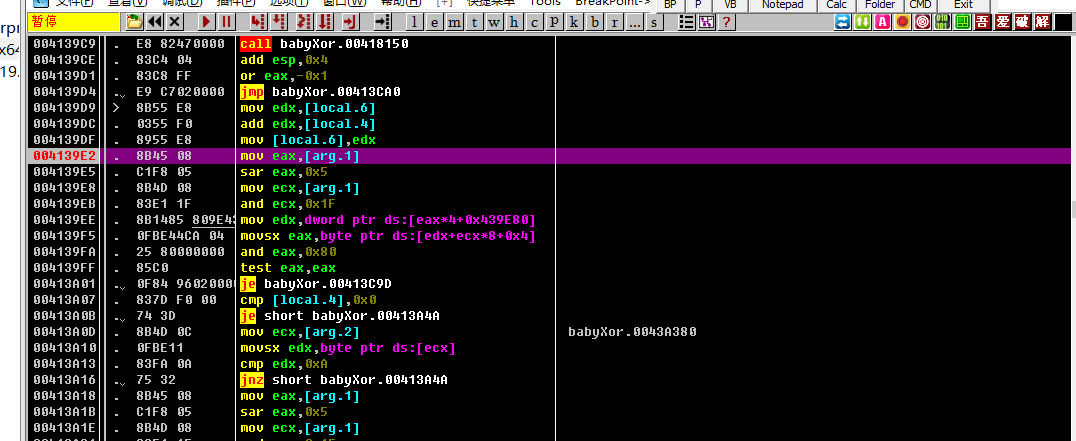

然后按F9,继续运行,随便输入一些字符串,会自动断下来。

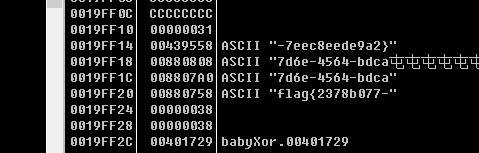

之后Ctrl+F9执行到返回,F8 return,Ctrl+F9执行到返回,F8 return,Ctrl+F9执行到返回,此时在堆栈中就能看到flag了。

flag{2378b077-7d6e-4564-bdca-7eec8eede9a2}